التخزين الشبكي الأكثر عرضةً والصناعة تضم العدد الأكبر من الأجهزة المتضررة

«فورسكاوت» تكشف عن الأجهزة الأكثر عرضة للخطر في شبكات الشركات خلال جيتكس

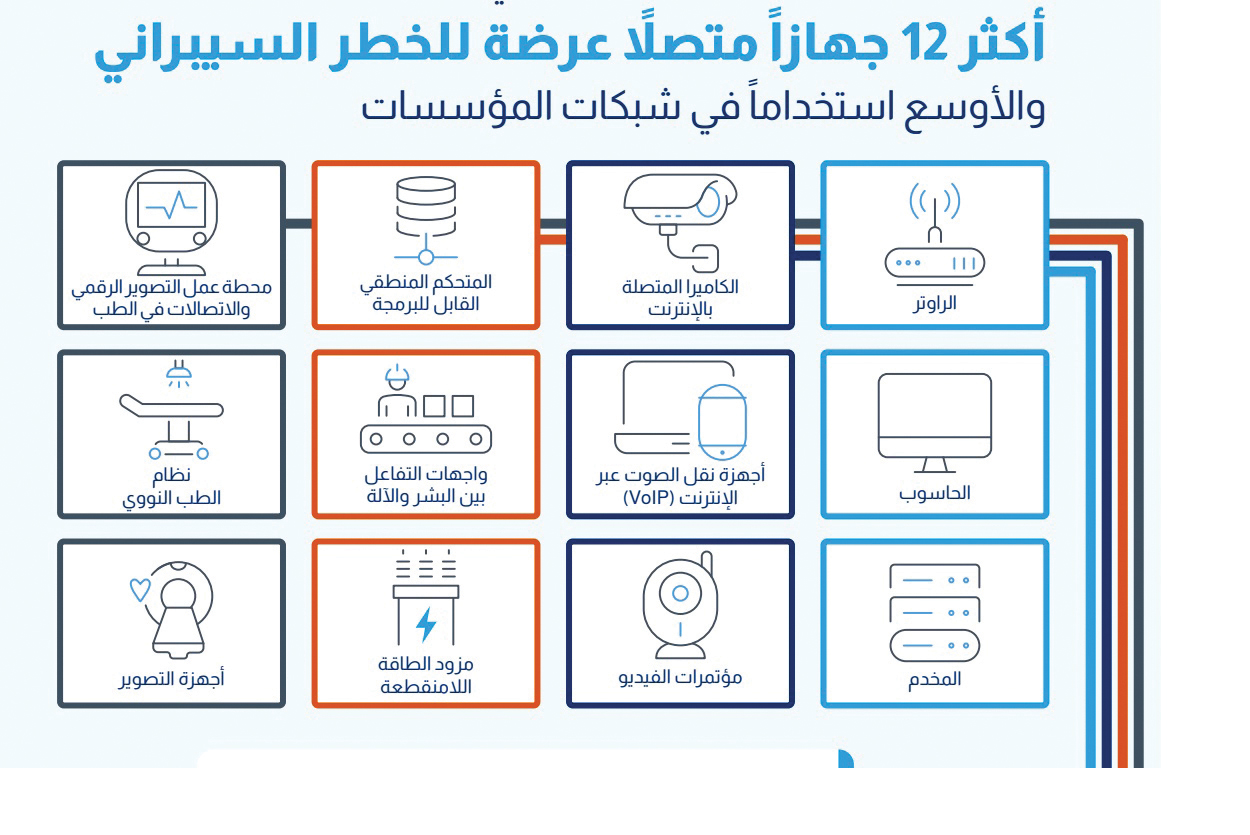

كشفت فورسكاوت تكنولوجيز، الشركة المتخصصة عالمياً في مجال الأمن السيبراني الآلي، عن نتائج دراساتها حول أكثر الأجهزة عرضة لخطر الهجمات الإلكترونية، خلال مشاركتها في فعاليات معرض الخليج لتكنولوجيا المعلومات، جيتكس 2022.

وتُعد أجهزة التخزين الشبكي الأكثر عرضة للمخاطر الأمنية، نظراً لنقاط ضعفها سهلة الاستغلال من جهة، والاتصال بشبكة الإنترنت من جهة أخرى، ما يشجع المجرمين السيبرانيين على استهدافها في إطار هجمات فيروسات الفدية وشبكات البوتات وتعدين العملات الرقمية، أو ببساطة تدمير البيانات.

تعزيز مستوى الوعي

وقال إيهاب معوض، نائب الرئيس لمنطقة الشرق الأوسط وتركيا وأفريقيا لدى فورسكاوت تكنولوجيز: «نسعى في فورسكاوت إلى تعزيز مستوى الوعي لدى الجهات الحكومية والاقتصادية وتعريفها بمكامن الضعف في شبكاتها بدقة، حيث أدى فريقنا البحثي عملاً مذهلاً في تحديد القطاعات النوعية التي يتم استهدافها باستمرار، والأجهزة المتصلة الأكثر عرضة للخطر، سواء على مستوى المنطقة أو العالم».

ويضم قطاع التصنيع أعلى نسبة من الأجهزة الأكثر عرضة للخطر (11%)، بينما تضم المؤسسات الحكومية والمالية أعلى نسبة مجتمعة من الأجهزة عالية ومتوسطة الخطورة (43% لدى الجهات الحكومية و37% في المؤسسات المالية). وسجل قطاعا الرعاية الصحية والتجزئة الخطورة الأقل، حيث بلغت نسبة الأجهزة متوسطة أو عالية الخطورة 20% في قطاع الرعاية الصحية و18% في قطاع التجزئة.

لم يشهد تصنيف أكثر الأجهزة عرضة للخطر بين القطاعات المختلفة تغيّراً ملحوظاً، ما يبيّن أن جميع المؤسسات اليوم تقريباً تعتمد في إنجاز أعمالها على مزيج من تكنولوجيا المعلومات وإنترنت الأشياء والتكنولوجيا التشغيلية (إضافة إلى إنترنت الأشياء الطبية بالنسبة لقطاع الرعاية الصحية)، وأن جميع المؤسسات تقريباً تعاني من ازدياد السطح المعرض الهجمات. ويبقى معدل أجهزة تكنولوجيا المعلومات والتكنولوجيا التشغيلية الأكثر عرضة للخطر، ثابتاً تقريباً في مختلف المناطق، بينما لوحظت فروقات طفيفة في هذه المعدلات بين المناطق في مجال إنترنت الأشياء وفروقات كبيرة في مجال إنترنت الأشياء الطبية.

وأضاف معوض: «يوفر لنا جيتكس منصة عالمية لعرض الحلول التي نقدمها في مجال الأمن السيبراني الآلي، والقادرة على حماية أي منطقة رقمية، حيث تأتي مشاركة فورسكاوت في المعرض لمساعدة الشركات على فهم وتقليل المخاطر الناجمة عن التحول الرقمي، والزيادة السريعة في أجهزة إنترنت الأشياء في مختلف المؤسسات، واندماج شبكات تكنولوجيا المعلومات والتكنولوجيا التشغيلية، والذي يشجع على تصاعد نشاط عصابات برمجيات الفدية كخدمة».

وتتيح فعاليات جيتكس 2022 لمختلف الشركات والمؤسسات الحكومية الاطلاع على أفضل السُبل لحماية نفسها ضد الأشكال الجديدة من هجمات برمجيات الفدية القادرة على توظيف أجهزة إنترنت الأشياء، بما فيها كاميرات المراقبة، لنشر هذه البرمجيات.

برمجيات الفدية

ولا تزال أجهزة تكنولوجيا المعلومات الهدف الرئيسي للبرمجيات الخبيثة، بما فيها برمجيات الفدية، كما أنها نقطة الاختراق الأولية الرئيسية للمجرمين السيبرانيين، الذين يستغلون نقاط الضعف في الأجهزة المتصلة بالإنترنت، كالمخدمات التي تعتمد على أنظمة تشغيل وتطبيقات تجارية تعاني من ثغرات لم يتم إصلاحها، أو يستخدمون تقنيات الهندسة الاجتماعية والتصيد الاحتيالي لخداع الموظفين وجعلهم يشغلون برمجيات خبيثة على حواسيبهم.

ويتزايد استهداف أجهزة الراوتر ونقاط الوصول اللاسلكية، إلى جانب غيرها من أجهزة المنظومة الشبكية، كنقاط دخول للبرمجيات الخبيثة والتهديدات المستمرة المتقدمة. وتأتي الخطورة العالية لأجهزة الراوتر من اتصالها المكشوف بشبكة الإنترنت في أغلب الأحيان، وتواصلها مع شبكات داخلية وخارجية، ووجود منافذ مفتوحة معرضة للخطر ونقاط ضعف عديدة فيها، والتي كثيراً ما يتم استغلالها بسرعة من قبل المجرمين السبيرانيين. وتشكل نقاط الوصول اللاسلكية الحد الفاصل بين الشبكات الداخلية والخارجية في المواقع المادية، وهي كثيراً ما تستضيف الشبكات المؤسسية وشبكات الضيوف، والتي تتصل بها أجهزة الضيوف كالحواسيب والهواتف المحمولة.

مراقِبات الهايبرفايزر

وبدورها، أصبحت مراقِبات الأجهزة الافتراضية «الهايبرفايزر»، وهي مخدمات متخصصة في استضافة الآلات الافتراضية، من الأهداف المفضلة لعصابات برمجيات الفدية في عام 2022، نظراً لكونها تتيح للمهاجمين تشفير آلات افتراضية متعددة في وقت واحد، بالتزامن مع اعتماد مطوري برمجيات الفدية المتزايد على لغات مثل Go وRust، التي تسهل ترجمة النصوص البرمجية بين المنصات المختلفة، وتتيح استهداف نظامي لينوكس وويندوز على حد سواء.

ويتعرض المزيد من أجهزة إنترنت الأشياء المتصلة بشبكات الشركات للاستغلال الفعال، نظراً لكونها أصعب إصلاحاً وإدارة من أجهزة تكنولوجيا المعلومات، حيث يخترق المجرمون السيبرانيون أجهزة إنترنت الأشياء مستغلين الضعف في تقنيات التحقق من الهوية أو الثغرات التي لم يتم إصلاحها، بهدف رئيسي يتمثل بتحويلها إلى جزء من شبكة بوتات في إطار هجمات الحرمان من الخدمات، كما سُجلت حالات قام فيها المجرمون السيبرانيون باستهداف هذه الأجهزة في مراحل أخرى من الهجمات.

وتشكل المتحكمات المنطقية القابلة للبرمجة والواجهات البشرية الآلية الأجهزة الأكثر عرضة للخطر على صعيد التكنولوجيا التشغيلية، نظراً لدورها الحساس في التحكم بالعمليات الصناعية بشكل كامل، وتصميمها الذي يجعل منها ضعيفة أمنياً. وبينما تكون المتحكمات المنطقية القابلة للبرمجة غالباً غير متصلة بالإنترنت، فإن العديد من الواجهات البشرية الآلية تكون بالفعل متصلة بالإنترنت لإتاحة التشغيل والإدارة عن بعد. ولا يقتصر شيوع هذه الأجهزة على قطاعات البنى التحتية الحساسة كالتصنيع، بل يمتد ليشمل قطاعات كالتجزئة، حيث تلعب دوراً رئيسياً في الجوانب اللوجستية وأتمتة المستودعات.

مزودات الطاقة

وترتبط أجهزة التكنولوجيا التشغيلية عادةً بالتصنيع والبنى التحتية الحساسة، إلا أن هناك أجهزة أخرى معرضة للخطر على صعيد التكنولوجيا التشغيلية، وهي أكثر استخداماً بكثير من المتحكمات المنطقية القابلة للبرمجة والواجهات البشرية الآلية، مثل مزودات الطاقة اللامنقطعة، التي تستخدم في العديد من شبكات المؤسسات ومراكز البيانات لتغذية الحواسيب والمخدمات وأجهزة إنترنت الأشياء، حيث تلعب دوراً حيوياً في مراقبة الطاقة وإدارة استهلاكها في مراكز البيانات. وقد حذرت الوكالة الأمريكية للأمن السبيراني وأمن البنية التحتية من التهديدات التي تستهدف مزودات الطاقة اللامنقطعة من خلال مؤهلات الاعتماد الافتراضية. ويمكن للهجمات على هذه الأجهزة أن تؤدي إلى آثار فيزيائية، مثل قطع التغذية في موقع حساس أو التلاعب بمستوى الجهد الكهربائي لإلحاق الأذى بالمعدات الحساسة.

وتلعب أنظمة مراقبة البيئة وأتمتة المباني دوراً حيوياً في إدارة المنشآت، وتُعد حاجة شائعة في معظم المؤسسات. وتجسد المباني الذكية مثالاً نموذجياً على نطاق متعدد القطاعات، تلتقي فيه تكنولوجيا المعلومات وإنترنت الأشياء والتكنولوجيا التشغيلية ضمن شبكة واحدة، ما جعلها عرضة للعديد من الهجمات السيبرانية لجعل أجهزة التحكم غير قابلة للاستخدام، أو توظيف نقاط الضعف في أجهزة التحكم بالوصول الشخصي لصالح شبكات البوتات، أو استهداف محطات العمل الهندسية كنقطة دخول أولية. وتكمن الخطورة في جمع هذه الأجهزة بين نقاط الضعف الطبيعية في تصميم معدات التكنولوجيا التشغيلية من جهة، والاتصال بالشبكة على مستوى إنترنت الأشياء، ولذا فهي غالباً ما تكون مكشوفة على الشبكة حتى في المواقع الحساسة.

إنترنت الأشياء الطبية

ويشمل السطح المعرض للهجمات حالياً، في جميع المؤسسات تقريباً، تكنولوجيا المعلومات وإنترنت الأشياء والتكنولوجيا التشغيلية، إضافة إلى إنترنت الأشياء الطبية في قطاع الرعاية الطبية، ما يجعل تركيز الدفاعات على الأجهزة الأكثر عرضة للخطر في فئة واحدة غير كافٍ، لأن المهاجمين قد يستهدفون أجهزة في فئات أخرى. وأظهرت فورسكاوت ذلك عملياً لدى تحليلها لهجوم R4IoT، الذي يبدأ من كاميرا معتمدة على بروتوكول الإنترنت (أي من شبكة إنترنت الأشياء) ومن ثم ينتقل إلى محطة العمل (تكنولوجيا المعلومات) ويقوم بتعطيل المتحكمات المنطقية القابلة للبرمجة (من شبكة التكنولوجيا التشغيلية).

ويتطلب فهم الزيادة في السطح المعرض للهجمات إجراء تقييم للمخاطر، إلا أن تقييم خطورة الأجهزة بحد ذاته ليس سهلاً، فهو يتطلب على سبيل المثال، معلومات في غاية الدقة تشمل نوع الجهاز والشركة المصنعة له وطرازه والبرمجيات الثابتة التي يعمل بها.

ويغتنم المزود الرائد للحلول الأمنية فرصة المشاركة في جيتكس 2022 لتسليط الضوء على سُبل استخدام المجرمين السيبرانيين لنقاط الضعف في أجهزة إنترنت الأشياء لتحقيق الوصول الأولي والانتقال الأفقي إلى أجهزة شبكات تكنولوجيا المعلومات والتكنولوجيا التشغيلية بهدف تعطيل عمليات الشركة على أرض الواقع وتحقيق المكاسب المالية.